Pegasus și democratizarea supravegherii

Ce ne mai poate surprinde? Țări cu regimuri autoritare care folosesc software de supraveghere pentru a spiona proprii cetățeni? Țări cu regimuri autoritare care folosesc aceleași unelte pentru a spiona politicieni cu rang înalt din țări democratice? Dar țări democratice care folosesc exact aceleași unelte pentru a își spiona proprii cetățeni?

În momentul de față, toate trei scenariile s-au întâmplat deja și continuă să se întâmple.

Citizen Lab și Amnesty International lucrează din anul 2016 la documentarea folosirii software-ului de supraveghere numit Pegasus, produs de compania israeliană NSO Group.

- O analiză a Forensic Architecture, un proiect de cercetare al University of London, a găsit legături între software-ul Pegasus și 300 de cazuri de violență fizică.

- Până în prezent, Pegasus a fost folosit în cel puțin 45 de țări.

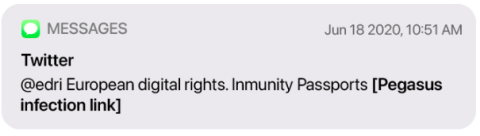

Cel mai recent atac investigat de către Citizen Lab și Amnesity International, făcut public pe 18 Aprilie 2022, a infectat telefoanele a cel puțin 63 de victime din Catalonia. Printre cei vizați se numără membrii ai Parlamentului European, președinți ai Cataloniei, politicieni, juriști și membrii ai societății civile. Dar și familiile lor. Unul dintre modurile prin care victimele sunt infectate cu Pegasus este un atac prin intermediul lui link atașat unui SMS. Atacurile sunt construite astfel încât SMS-urile să arate legitim și să fie relevante pentru victime. În Catalonia, unul dintre aceste SMS-uri a fost construit astfel încât să pară ca a fost trimis de organizația European Digital Rights (EDRi), o rețea din care face parte și Asociația pentru Tehngologie și Internet.

Dar exemplul activiștilor catalani supravegheați, făcut public acum 2 zile, e doar vârful unei piramide de jurnaliști, activiști sau avocați, care tot crește:

- În Ungaria, telefonul jurnalistului Dániel Németh a fost infectat cu Pegasus în timp ce acesta îl investiga pe Lőrinc Mészáros, prieten în copilărie cu prim-ministrul Viktor Orbán’s.

- În Polonia, Pegasus a fost găsit pe telefoanele avocatului Roman Giertych, procurorului Ewa Wrzosek, precum și pe telefoanele a altor 3 persoane.

- În Marea Britanie, un telefon din rețeaua biroului prim-ministrului Boris Johnson a fost infectat cu Pegasus. Același software a fost folosit pentru a o spiona pe prințesa Haya, fosta soție a șeicului Mohammed bin Rashid al-Maktoum, conducătorul Dubaiului.

- În Mexic, Pegasus a fost găsit pe telefoanele mobile ale apropiaților reporterului Javier Valdez Cárdenas, care a fost ucis în timp ce investiga carteluri de droguri.

- Pegasus a fost găsit pe telefoanele apropiaților jurnalistului Jamal Khashoggi, ucis în 2018, care a fost un aspru critic la adresa prințului moștenitor al Arabiei Saudite, Mohammad bin Salman.

Pegasus ajunge să fie instalat pe un smartphone în urma unui atac. Primele atacuri se foloseau de SMS-uri cu link-uri atașate, iar victimele care dădeau click pe link-urile respective ajungeau pe paginile unor website-uri de pe care se descărca și se executa malware-ul. Ulterior, aceste atacuri au luat forma unor "zero-click exploits", anume atacuri care nu necesită deloc interacțiunea utilizatorului. Aceste atacuri exploatează vulnerabilități din alte aplicații software de pe smartphone. Cel mai recent atac de acest fel, care apoi instala Pegasus, s-a folosit de o vulnerabilitate în WhatsApp (care a fost reparată, între timp).

O dată ce un smartphone este infectat cu Pegasus, atacatorul are acces la tot textul care este scris pe dispozitiv: toate mesajele, toate căutările web, inclusiv parolele scrise de la tastatura dispozitivului, precum și la camera și microfonul dispozitivului. Atacatorul poate citi textele și asculta apelurile primite de victimă.

The New Yorker a scris un articol care documentează cele mai recente atacuri folosind Pegasus, precum și poziția firmei NSO Group. Articolul subliniează și cum NSO și-a vandut serviciile către majoritatea statelor din Europa (iar țări cum ar fi Germania, Polonia sau Ungaria au recunoscut). În articol apare și o a altă firmă israeliană - Black Cube, care a lansat atacuri asupra unor avocați implicați în procese contra celor de la NSO. Dacă numele de Black Cube vi se pare cunoscut - da, sunt aceiași care au spionat-o pe Kovesi, dar au scăpat cu o închisoare cu suspendare.

Citizen Lab a publicat o analiză tehnică a atacurile asupra cetățenilor catalani afectati, precum și un website interactiv care spune povestea atacurilor și ale victimelor

Pe blog-ul Citizen Lab sunt adunate toate postările legate de Pegasus, de țările în care a fost folosit, victimele sale și modul în care operează acest software.

"O dată ce un guvern cumpără spyware, nu se pune problema dacă se va înfăptui un abuz, ci când. Chiar și când vine vorba de o democrație," se încheie prezentarea Citizen Lab.

Add new comment